一、引言:應用程式安全的新範式與企業決策困境

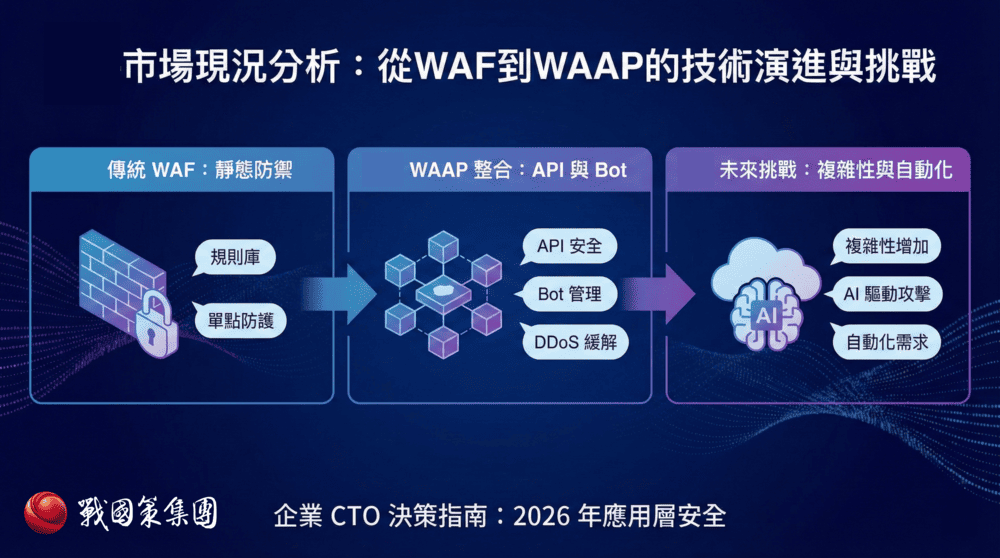

在數位轉型浪潮的推動下,企業的業務邏輯已全面遷移至Web應用程式和API。這些數位資產不僅是企業營收的命脈,也成為網路攻擊者最垂涎的目標。進入2026年,傳統的網路邊界防禦(如網路防火牆、入侵防禦系統IPS)已顯得力不從心,無法有效應對針對應用層(Layer 7)的複雜威脅。Web應用程式防火牆(WAF)的概念因此進化為更具前瞻性的Web應用程式與API保護(WAAP)平台,標誌著應用程式安全進入了一個全新的戰略範式。

對於肩負技術戰略、風險控制和預算規劃的企業CTO、IT主管和技術決策者而言,WAAP的選型不再是單純的技術採購,而是一項關乎企業安全韌性與業務連續性的戰略投資。決策的複雜性源於三個核心維度:威脅的快速演變、技術選擇的多樣性,以及總體擁有成本(TCO)的難以預測性。

企業決策者面臨的戰略挑戰:

- 威脅的隱蔽性與複雜性: 攻擊已從傳統的SQL注入、XSS等Payload攻擊,轉向利用合法業務流程的業務邏輯濫用、針對API的越權存取(BOLA/BFLA),以及高度擬人化的惡意Bot。這些新型威脅能夠輕易繞過基於靜態規則的傳統WAF。

- DevSecOps的整合壓力: 在追求敏捷開發和快速迭代的DevSecOps環境中,安全策略的部署和調整必須與CI/CD流程無縫整合。WAAP若成為開發流程的瓶頸,將導致安全與速度的兩難。安全團隊迫切需要工具來實現安全左移(Shift Left),將安全控制前置到開發階段。

- 財務與技術的權衡: WAAP的費用結構複雜,涉及授權價格、流量收費、部署成本和高昂的人力成本。如何在確保最高防護水準的同時,精確控制長期開銷和預算,是財務決策的關鍵。CTO必須從總體擁有成本(TCO)的角度,而非單純的採購價格,來評估投資回報。

本指南旨在為技術決策者提供一套客觀、專業的評估框架,深入剖析WAAP的技術細節、費用結構和風險控制要點,以確保您的投資能帶來最大的風險控制和投資回報(ROSI)。

〈延伸閱讀:2026最新整理:企業級新加坡VPS成本決策指南——CTO必讀的風險控制與ROI評估框架〉

顧問式置入(戰國策集團25+年實務經驗):

戰國策集團在協助數千家企業建構安全防線的過程中發現,許多企業在WAAP選型時,常犯的錯誤是將其視為「即插即用」的產品。事實上,WAAP的有效性高度依賴於持續的策略調優和專業的威脅情報。戰國策建議,決策者應將WAAP的「專業服務」和「代管服務」納入TCO分析,以確保防護策略能與時俱進,避免因缺乏專業維運而導致的「安全投資浪費」和高昂的誤報處理成本。缺乏專業維運的WAAP,其防護效能可能僅有理論值的30%至50%。

二、市場現況分析:從WAF到WAAP的技術演進與決策挑戰

WAAP的出現是應用程式安全領域的必然進化。它不僅涵蓋了傳統WAF的功能,更整合了API安全、Bot管理和DDoS緩解等關鍵能力,形成了更全面的應用程式保護傘。

1. 威脅態勢的深化:API與業務邏輯攻擊的複雜化

現代攻擊的焦點已轉向應用程式的邏輯層和API層,這對傳統基於簽章的WAF構成了嚴峻挑戰:

- API安全成為首要挑戰: 根據Gartner預測,到2025年,API將成為Web應用程式攻擊向量中的最大目標。WAAP必須具備API資產盤點(發現影子API和殭屍API)、API Schema驗證(確保請求符合預期結構)和行為分析(識別BOLA/BFLA等邏輯漏洞)的能力。特別是BOLA(Broken Object Level Authorization)攻擊,由於其利用了應用程式設計上的缺陷,幾乎無法被傳統WAF的靜態規則所防禦。WAAP需要與身份驗證系統深度整合,才能在應用層執行精細的授權檢查。

- 技術細節:BOLA防禦機制與深度解析

WAAP在防禦BOLA時,必須能夠解析請求中的授權Token(如JWT),提取用戶身份信息,並將其與請求試圖存取的資源ID進行比對。這要求WAAP具備會話感知(Session Awareness)能力,並能執行物件級別的存取控制(Object-Level Access Control)邏輯。傳統WAF僅檢查Payload是否惡意,而WAAP則檢查Payload是否合法且被授權。更進一步,WAAP需要維護一個實時的應用程式狀態模型,以確保用戶在當前會話中對特定資源的存取權限是持續有效的。對於GraphQL API,WAAP必須具備深度查詢解析能力,以識別單一請求中可能包含的多個越權操作。

- 技術細節:BOLA防禦機制與深度解析

- 惡意Bot流量的精細化與AI對抗: 惡意Bot已進化到能模擬人類行為,使用無頭瀏覽器、代理網路和機器學習來繞過傳統的速率限制和CAPTCHA。WAAP的Bot管理模組必須採用行為指紋識別、意圖分析和持續挑戰等技術,才能有效區分人類、善意Bot和惡意Bot。例如,通過分析滑鼠移動軌跡、按鍵輸入速度和瀏覽器環境變數,來建立高度可信的用戶行為模型。

- 技術細節:AI/ML在Bot管理中的應用與挑戰

先進的WAAP採用深度學習模型(Deep Learning Models)來分析用戶行為數據。這些模型能夠識別出人類行為中難以模仿的細微模式,例如:微小的延遲(Micro-delays)、不規則的滑鼠路徑和錯誤輸入的修正模式。這些AI模型需要持續訓練,以應對Bot開發者不斷更新的繞過技術。精準的Bot分類不僅能提升安全性,還能優化業務流程,避免合法用戶被誤判,從而降低誤報處理成本。挑戰在於,Bot開發者也開始使用生成式AI來訓練更逼真的行為模式,這要求WAAP必須不斷更新其行為模型,形成持續的AI對抗。

- 技術細節:AI/ML在Bot管理中的應用與挑戰

- 零日漏洞的快速響應與虛擬補丁的技術細節: 像Log4j這類影響廣泛的零日漏洞,要求WAAP具備虛擬補丁(Virtual Patching)能力。這要求供應商能快速分析漏洞,並在應用程式開發團隊來不及修補時,在WAAP層部署緩解規則。漏洞響應時間(Time to Patch)成為評估供應商技術實力的關鍵指標。一個高效的WAAP應能在數小時內提供虛擬補丁,大幅縮短企業的風險暴露窗口。

- 技術細節:虛擬補丁的部署與驗證

虛擬補丁的部署流程必須高度自動化且經過嚴格測試。理想的WAAP應提供一個沙箱環境,允許IT團隊在不影響生產環境的情況下,測試虛擬補丁對應用程式的影響。虛擬補丁通常通過正則表達式或行為模式匹配來識別和阻擋攻擊Payload,但其挑戰在於如何在不產生誤報的情況下,精確地攔截攻擊。戰國策建議,企業應將供應商的虛擬補丁發布流程和誤報率納入SLA考量。

- 技術細節:虛擬補丁的部署與驗證

2. WAAP部署模式的深度技術權衡與TCO影響

CTO必須根據企業的IT架構和業務需求,對三種主流WAAP部署模式進行技術層面的深入分析:

| 部署模式 | 核心技術原理與優勢 | 性能、擴展性與TCO分析 | 戰略適用性與技術考量 |

| 雲端WAAP (Cloud-Native) | 原理: 基於全球CDN或雲服務商的邊緣網路,採用反向代理模式。優勢: 無限彈性、全球DDoS緩解、即時威脅情報共享。技術: 通常採用Anycast網路實現流量分散和低延遲,並利用邊緣運算(Edge Computing)執行輕量級安全策略。 | 性能: 延遲取決於邊緣節點數量,通常優於硬體。擴展性: 具備無限彈性,OPEX模式,按流量或請求數收費。TCO風險: 流量超額費用(Egress Cost)高昂,需精確預算。隱藏成本: 數據傳輸花費和SSL/TLS憑證管理。長期TCO通常最低。 | 雲原生、高流量波動、全球化業務。技術考量: 需評估其對API協議(如GraphQL)的解析深度和數據主權合規性。戰國策建議,應將雲端WAAP視為DDoS和Bot流量的第一道防線,並利用其全球威脅情報。 |

| 硬體WAAP (Appliance) | 原理: 部署在數據中心邊界,採用串聯模式。優勢: 專用硬體加速,延遲極低且可預測,適用於嚴格的數據落地合規。技術: 通常採用FPGA或ASIC進行規則匹配和SSL/TLS處理,以實現線速(Wire-Speed)性能。 | 性能: 專用硬體加速,延遲可控。擴展性: 擴展性差,CAPEX模式,初始價格高。TCO風險: 硬體折舊快,維護費用(通常佔硬體價格的15-20%)高,人力成本高。隱藏成本: 機房空間、電力和冷卻開銷。長期TCO通常最高。 | 傳統數據中心、嚴格合規(如金融業PCI DSS)、極低延遲要求。技術考量: 需評估其虛擬補丁的部署速度和是否支持API Schema驗證。硬體WAAP的開銷主要集中在前期預算和後續的維護花費。 |

| 雲原生/軟體WAAP (Sidecar/VM) | 原理: 作為虛擬機或容器部署在IaaS/PaaS環境中。優勢: 高度客製化,與DevSecOps流程深度整合,適用於微服務架構。技術: 通常基於Envoy或Nginx等開源技術進行擴展,並利用eBPF等技術進行底層流量監控。 | 性能: 受限於虛擬機資源分配,性能波動較大。擴展性: 具備一定彈性,授權價格較硬體低。TCO風險: 需自行管理底層作業系統和策略,人力成本最高,但可通過IaC自動化降低。隱藏成本: 虛擬機授權、資源監控和日誌管理費用。TCO取決於自動化程度。 | 混合雲架構、DevOps高度整合、成本敏感型企業。技術考量: 需評估其對服務網格(Service Mesh)的兼容性以及東西向流量的保護能力。這是實現應用層零信任的關鍵部署模式。 |

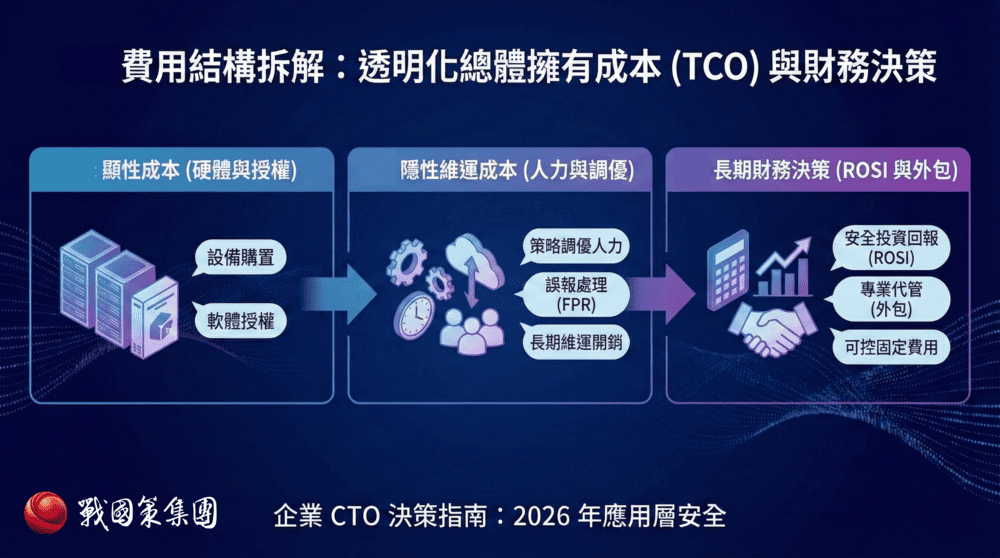

三、費用結構拆解:透明化總體擁有成本(TCO)與財務決策

WAF/WAAP的TCO是CTO決策的基石。一個全面的TCO分析必須涵蓋五年週期,並將所有潛在的費用和開銷納入預算。

1. 授權模式的深度分析與財務影響

| 授權模式 | 計費基礎 | 財務風險與控制策略 | 戰國策建議 |

| 流量型(Per-Bandwidth) | 每月處理的數據量(GB/TB)。 | 風險: 突發流量(如DDoS或促銷活動)可能導致超額費用暴增。避險: 要求供應商提供流量緩衝區,並在合約中鎖定超額流量的價格。應將惡意Bot流量排除在計費範圍外。 | 戰國策建議優先選擇包含DDoS緩解的固定價格方案,以控制預算。這是控制花費的關鍵。 |

| 請求型(Per-Request) | 每秒處理的HTTP/S請求數(RPS)。 | 風險: 惡意Bot或應用層攻擊會迅速耗盡RPS預算。避險: 結合進階Bot管理模組,將惡意請求排除在計費範圍外。應要求供應商提供精確的RPS計費排除機制。 | 報價應基於平均RPS而非峰值RPS,並要求供應商提供詳細的RPS計費模型。戰國策建議,應將RPS收費與Bot管理模組的有效性掛鉤。 |

| 應用程式型(Per-Application/API Endpoint) | 保護的Web應用程式或API端點數量。 | 風險: 微服務架構下,應用程式數量快速增長,總成本難以控制。避險: 協商階梯式報價,或選擇無限應用程式的企業級授權。應將API資產盤點結果作為授權談判的基礎。 | 將API端點數量納入預算考量,並確保WAAP能自動發現和盤點API資產。戰國策建議尋求專業顧問協助進行API資產盤點,以避免為影子API支付不必要的費用。 |

| 硬體型(Per-Appliance) | 購買的硬體設備型號和數量。 | 風險: 擴容成本高,且硬體折舊快,需定期投入大筆花費進行更換。避險: 選擇支持軟體升級的硬體,並將維護費用納入長期預算。應將硬體更換週期納入TCO模型。 | 考慮虛擬化部署以提高資源利用率。硬體維護費用(通常佔硬體價格的15-20%)是隱藏的開銷。CAPEX模式需要更精確的長期預算規劃。 |

2. 隱藏成本的量化與情境分析:人力與時間的開銷

CTO必須量化以下隱藏開銷,它們往往在長期運營中佔據TCO的更大比例。

| 隱藏成本項目 | 量化指標與情境分析 | 決策影響與緩解策略 |

| 策略調優人力成本 | 專業安全工程師的時薪 x 每月調優時數。一個複雜的WAAP每月可能需要80-120小時的調優工作。這是最大的隱藏開銷。 | 決策: 選擇具備AI自動調優或提供專業代管服務的供應商,以降低人力成本。戰國策建議,將策略調優外包給專業團隊,以固定收費模式取代不可預測的人力開銷。應將策略變更的平均時間(MTTC)納入評估。 |

| 誤報處理成本 | 誤報導致的業務損失(如訂單取消、用戶流失)+ 緊急處理誤報所需的人力花費。誤報率(FPR)是WAF有效性的核心指標。 | 決策: 應將FPR納入SLA,並要求供應商提供詳細的誤報處理流程。誤報處理的平均時間(MTTR)也是關鍵指標。 誤報導致的業務損失往往遠高於WAAP的價格。戰國策建議,應在POC階段重點測試FPR。 |

| 性能損耗成本 | WAF引入的延遲導致的用戶跳出率增加,進而影響的潛在營收損失。性能下降1秒可能導致轉換率下降7%。 | 決策: 嚴格執行POC性能測試,確保WAAP的延遲增量在可接受範圍內。性能測試應涵蓋不同負載情境。應將性能指標納入採購合約。 應評估WAAP在SSL/TLS卸載和重新加密時的性能開銷。 |

| 合規審計與報告成本 | 滿足PCI DSS、GDPR等合規要求所需的額外日誌儲存、報告生成和審計費用。 | 決策: 選擇內建合規報告模組的WAAP,並確保其日誌格式符合主流SIEM系統要求。這能大幅降低合規成本。戰國策建議,WAAP日誌應能提供完整的審計追蹤(Audit Trail),並支持數據脫敏功能。 |

| 員工培訓與知識轉移成本 | 內部IT/安全團隊學習和掌握新WAAP平台所需的培訓費用和時間開銷。 | 決策: 評估供應商的培訓資源和文檔完整性。選擇易於使用的平台,或尋求如戰國策集團的專業培訓服務。專業培訓能有效降低長期人力成本。 應將培訓費用納入TCO的初始預算。 |

3. 5年TCO情境模擬:CAPEX vs. OPEX的深度對比

為了更清晰地呈現WAAP的財務影響,我們模擬一個中型企業(日均流量5000萬請求,需保護10個關鍵應用)在五年內的TCO對比。

| 成本項目 | 硬體WAAP(CAPEX模式) | 雲端WAAP(OPEX模式) | 備註 |

| 初始採購/部署 | 3,000,000 NTD (硬體價格+授權) | 500,000 NTD (設定費用+首年預付) | 硬體模式初始開銷高,需大量前期預算。 |

| 年度維護/訂閱 | 450,000 NTD (硬體維護+軟體更新) | 1,200,000 NTD (按量收費,預估年費用) | 雲端模式年度花費較高,但彈性大,且可隨業務增長調整預算。 |

| 策略調優人力成本 | 1,500,000 NTD/年 (需2名全職工程師) | 500,000 NTD/年 (AI輔助+少量維護) | 雲端WAAP通常具備更好的自動化能力,大幅降低人力成本。 |

| 硬體折舊/更換 | 1,500,000 NTD (第4年更換) | 0 NTD | 硬體模式的隱藏成本,需額外預算。 |

| 電力、機房、冷卻 | 200,000 NTD/年 | 0 NTD | 硬體模式的額外開銷。 |

| 5年總體擁有成本 | 14,500,000 NTD | 7,500,000 NTD | 雲端WAAP在長期TCO上通常更具優勢,特別是考慮到人力成本的節省。 |

問題解決式置入(戰國策服務定位):

企業在WAF部署後,最大的挑戰在於「持續優化」。由於攻擊模式不斷變化,WAF策略必須持續調整。戰國策集團提供的WAF代管服務,正是針對這一痛點的有效解決方案。我們的專家團隊能持續監控攻擊模式,精細調整規則集,確保在最低誤報率下實現最高防護效能。我們將WAF的維運成本從不可預測的人力開銷,轉化為可控的固定費用,讓企業IT團隊能夠專注於核心業務創新。這項服務的收費模式透明,能有效幫助企業控制預算。

〈延伸閱讀:2026企業資安投資決策指南:從產品報價到總持有成本(TCO)的戰略評估框架〉

四、決策框架:如何評估和選擇供應商的量化標準

一個全面的WAAP決策框架應基於技術有效性、運營效率和供應商可靠性三個維度,並以量化指標進行評估。

1. 技術能力評估(Security Efficacy)與CTO檢查清單

技術有效性是WAAP的生命線。CTO必須通過嚴格的POC來驗證其防禦能力。

| 評估項目 | 決策標準與指標 | CTO技術檢查清單(向供應商提問) |

| 核心防護能力 | 指標: 攔截率(應 > 99.5%)、誤報率(FPR應 < 0.01%)。標準: 需通過OWASP Top 10(2021版)和OWASP API Security Top 10全覆蓋測試。 | 「貴司WAAP如何處理多層次編碼和HTTP參數污染(HPP)攻擊?」「貴司的正面安全模型是如何建立應用程式基線的,是否支持自動學習?」(這是防禦未知威脅的關鍵) |

| API安全深度 | 是否支持API Schema驗證、BOLA/BFLA防禦、GraphQL/gRPC協議解析。這是WAAP與傳統WAF的本質區別。 | 「貴司如何自動發現和盤點影子API?」「貴司如何利用身份驗證信息來執行API的物件級別授權檢查?」(這是防禦BOLA的關鍵) |

| Bot與DDoS防護 | 是否具備進階的Bot管理功能(如行為分析、指紋識別),以及應用層DDoS(Layer 7)的緩解能力。指標: Bot流量的精準分類率。 | 「貴司如何區分善意爬蟲與惡意Bot?」「貴司的DDoS緩解能力是否包含應用層的邏輯挑戰?」「貴司的Bot防護是否能與WAAP策略無縫整合?」(影響收費和預算) |

| 虛擬補丁(Virtual Patching) | 供應商對零日漏洞的響應時間。指標: 漏洞響應時間(Time to Patch)應小於24小時。 | 「貴司的威脅情報團隊規模如何?」「貴司的虛擬補丁部署流程是否經過沙箱測試?」(確保補丁不會影響業務) |

| 進階攻擊防禦 | 是否能防禦Server-Side Request Forgery (SSRF)、不安全的反序列化(Insecure Deserialization)等複雜攻擊。這要求WAAP具備深度內容檢查能力。 | 「貴司如何利用行為分析來識別SSRF攻擊?」「貴司的WAAP是否能檢查Content-Type並對非預期格式的Payload進行深度檢查?」 |

2. 運營效率評估(Operational Efficiency)與DevSecOps整合

WAAP的運營效率直接影響IT團隊的人力成本和應用程式的發布速度。

| 評估項目 | 決策標準與指標 | 運營細節與考量 |

| 性能影響 | WAAP引入的平均延遲(Latency)。指標: 延遲增加應低於10ms。 | 需仔細評估SSL/TLS卸載和重新加密的性能開銷。雲端WAAP的全球覆蓋範圍和邊緣節點數量直接影響延遲和DDoS緩解能力。性能是影響用戶體驗和營收的關鍵因素。 |

| DevSecOps整合 | 是否提供IaC(Infrastructure as Code)工具的支持,以及完善的API供CI/CD流程調用。指標: 策略變更的部署時間(Time to Deploy)。 | 評估API的文檔完整性和穩定性。理想的WAAP應能讓開發團隊在不接觸安全團隊的情況下,通過程式碼自動部署和更新WAAP策略。戰國策建議,應將WAAP策略納入Git版本控制,實現安全左移(Shift Left)。 |

| 管理介面與易用性 | 策略變更的部署時間、管理介面的直觀性。 | 應評估策略變更的部署時間(理想情況下應在數分鐘內完成),以及是否提供多租戶管理功能。易用性直接影響人力成本。 |

| 日誌與可視化 | 日誌的粒度、保留期限、與SIEM系統的整合能力。 | 考察日誌是否包含足夠的上下文信息(如用戶ID、會話信息),以便進行有效的安全事件響應(Incident Response)。戰國策建議,WAAP日誌應能與Splunk、ELK等主流SIEM平台無縫對接,並支持OpenTelemetry標準。 |

3. 供應商可靠性評估(Vendor Reliability)與服務價格

供應商的可靠性是長期合作的基礎,特別是對於需要24×7保護的關鍵業務應用。

| 評估項目 | 決策標準與指標 | 供應商細節與考量 |

| 市場地位與經驗 | 供應商在Gartner魔力象限或Forrester Wave中的位置,以及其在特定行業的成功案例。 | 應特別關注供應商在本地市場的服務能力和客戶群。戰國策集團在台灣擁有25+年的實務經驗,能提供更貼近本地需求的服務。 |

| 技術支援能力 | 是否提供本地化、24×7的專業技術支援。指標: 平均響應時間(Mean Time to Respond, MTTR)。 | 評估支援團隊的WAAP專業知識,而不僅僅是通用IT知識。戰國策集團憑藉25+年的實務經驗,能提供業界領先的本地化專業支援,這項服務的價格應被視為關鍵投資。 |

| SLA與服務承諾 | 服務等級協議(SLA)中對正常運行時間、性能延遲和安全事件響應的承諾。 | 仔細審查SLA中關於誤報責任和性能保證的條款。SLA是風險控制的法律保障。 |

4. POC測試的關鍵指標與方法論

成功的WAAP選型,必須建立在嚴謹的POC測試基礎上。

| 測試階段 | 關鍵指標(Metrics) | 測試方法論(Methodology) |

| 安全有效性測試 | 攔截率、誤報率(FPR)、零日漏洞響應時間。 | 使用OWASP ZAP或Burp Suite等工具,對測試環境進行自動化和手動滲透測試,確保WAAP能攔截所有OWASP Top 10攻擊。同時,使用真實流量或模擬流量進行數週的監控,以計算FPR。 |

| 性能基準測試 | 平均延遲(Latency)、95%百分位延遲、吞吐量(RPS)。 | 使用Apache JMeter或LoadRunner模擬正常流量和峰值流量,在WAAP開啟和關閉狀態下進行對比測試。確保WAAP的延遲增量在可接受範圍內。 |

| API安全測試 | API Schema驗證覆蓋率、BOLA/BFLA攔截率。 | 針對API端點,使用Postman或專門的API安全測試工具,發送不符合OpenAPI/Swagger規範的請求,以及嘗試越權存取的請求。驗證WAAP是否能理解API的業務邏輯。 |

| Bot管理測試 | Bot分類精準度、Bot挑戰繞過率。 | 模擬不同類型的Bot(如簡單爬蟲、進階Bot、無頭瀏覽器),測試WAAP的識別和緩解能力。重點測試Bot是否能繞過JS挑戰或行為指紋識別。 |

五、決策風險控制要點:常見陷阱與避坑指南

在WAAP的採購和部署過程中,CTO必須警惕以下幾個常見的風險陷阱,並制定相應的風險緩解策略。

1. 效能瓶頸與延遲風險的精確量化

陷阱: 選擇了功能強大但處理能力不足的WAAP,導致在高流量時成為網路延遲的瓶頸。

避坑指南: 必須在POC(概念驗證)階段進行嚴格的壓力測試。測試應模擬真實的流量模式,包括正常流量、合法API請求和混合攻擊流量。特別是對於基於代理(Proxy-based)的WAAP,其SSL/TLS卸載和重新加密的開銷必須被精確量化。建議使用專業的性能測試工具,如Apache JMeter或LoadRunner,來測量WAAP引入的平均延遲和95%百分位延遲,並將性能指標納入採購合約。

2. 誤報率(False Positive)的業務衝擊與緩解

陷阱: WAAP規則過於保守,將合法用戶的請求誤判為攻擊並攔截,嚴重影響用戶體驗和業務收入。

避坑指南: 部署WAAP時,應始終採用監控模式(Monitoring Mode)運行一段時間,收集足夠的日誌數據,並在專家指導下進行規則調優。戰國策集團的顧問式置入經驗表明,一個成功的WAAP部署,其規則調優時間往往佔據總部署時間的60%以上。決策者應要求供應商提供詳細的誤報處理流程,並將誤報率的控制納入服務等級協議(SLA)中,明確規定誤報率超過閾值時的懲罰機制。

3. 供應商鎖定(Vendor Lock-in)的成本風險與開放標準

陷阱: 選擇了高度客製化且難以遷移的WAAP解決方案,未來更換供應商的成本極高。

避坑指南: 優先選擇支持標準化API和配置格式的雲端WAAP服務。在合約中明確定義數據和配置的導出機制。這能有效降低未來的費用和遷移開銷。同時,應評估供應商是否支持多雲環境部署,以保持架構的靈活性。選擇支持開放標準(如OWASP ModSecurity Core Rule Set)的WAAP,可以降低對單一供應商的依賴。

4. API安全防護的盲區與零信任整合

陷阱: 假設傳統WAF規則足以保護API端點,忽略了API特有的邏輯漏洞和濫用風險。

避坑指南: 確保所選WAAP具備專門的API安全模組,能夠進行API Schema驗證、BOLA/BFLA防禦、GraphQL/gRPC防護。這是2026年WAAP決策中不可或缺的一環。特別要關注WAAP對GraphQL、gRPC等新興API協議的支持程度,並要求WAAP能夠自動發現和盤點企業的所有 API 資產。

5. 合規性與數據主權風險的緩解策略

陷阱: 雲端WAAP的部署位置不符合特定行業或地區的數據主權或合規要求(如GDPR、PCI DSS)。

避坑指南: 在選擇雲端WAAP時,必須確認其數據處理和日誌儲存的位置。對於有嚴格合規要求的企業,可能需要選擇混合部署模式,將敏感數據的處理保留在本地,或選擇在特定地區設有節點的雲端WAAP供應商。

〈延伸閱讀:企業決策指南:2026年程式開發與維護成本的透明化與風險控制〉

六、實務案例分析:匿名企業決策案例深度剖析

案例一:電商平台A公司的雲端WAAP升級與Bot管理

背景: A公司是一家快速成長的電商平台,在促銷期間流量會暴增數十倍。原有的硬體WAF無法彈性擴展,且在面對應用層DDoS攻擊和惡意Bot時表現不佳,導致多次服務中斷和庫存被惡意囤積。其核心挑戰在於如何以可控的費用應對不可預測的流量峰值,並有效遏制惡意Bot對業務流程的干擾。

決策與實施: A公司決定轉向雲端WAAP服務,並將Bot管理作為核心需求。在戰國策集團的顧問式置入建議下,A公司採用了分階段部署策略:

- 階段一(基線建立): 部署WAAP並運行在監控模式,收集一個月基線流量數據,特別是Bot流量的行為模式。戰國策專家協助A公司定義了正常用戶行為指紋。

- 階段二(策略實施與調優): 針對登錄頁面和結帳流程,實施進階Bot策略,包括JS挑戰、行為指紋識別和IP信譽評分。戰國策專家團隊根據數據,精細調整規則集,將誤報率控制在0.01%以下。

- 階段三(量化結果): 啟用阻擋模式。

結果: 在最近一次大型促銷活動中,WAAP成功抵禦了超過500萬次惡意請求和數十次應用層DDoS攻擊,服務零中斷。惡意Bot流量被有效阻擋,庫存囤積行為減少了95%。A公司將WAAP的費用視為業務連續性的關鍵投資。通過戰國策的代管服務,A公司將安全運營的OPEX降低了30%,同時將安全事件響應時間縮短了80%。 具體而言,A公司通過將Bot流量排除在計費流量外,每年節省了約15%的CDN費用。

案例二:金融科技B公司的合規與DevSecOps整合

背景: B公司是一家受嚴格監管的金融科技公司,需要滿足多項國際合規要求(如PCI DSS)。他們面臨的挑戰是如何在滿足合規的同時,將WAAP整合到其DevOps流程中,實現安全策略的快速迭代。傳統的WAF策略變更流程耗時數天,嚴重拖慢了產品發布速度,增加了人力成本。

決策與實施: B公司選擇了一個提供完善API和IaC支持的WAAP解決方案。戰國策集團通過問題解決式置入,幫助B公司:

- 自動化配置(IaC): 使用Terraform腳本將WAAP策略作為程式碼管理,確保測試環境和生產環境的配置一致性。這使得WAAP策略的變更可以像應用程式程式碼一樣進行版本控制和審核,滿足合規性對變更控制的要求。

- 合規報告自動化: 配置WAAP日誌與SIEM系統對接,自動生成PCI DSS要求的安全事件報告。

- 虛擬補丁流程: 建立標準作業流程(SOP),一旦發現新的應用程式漏洞,戰國策團隊能在4小時內部署虛擬補丁,大幅降低風險暴露時間。

結果: B公司成功通過了年度合規審計,並將WAAP策略的部署時間從數天縮短到數小時,顯著提升了安全運營效率。B公司CTO表示,戰國策提供的專業服務,使他們能夠將精力集中在金融創新上,而無需擔心複雜的安全維運。策略部署時間的縮短,直接將DevOps週期中的安全延遲降低了90%。

案例三:新創D公司的API資產盤點與BOLA防禦

背景: D公司是一家快速成長的SaaS新創,採用微服務架構,擁有數百個API端點。由於開發速度快,API文檔與實際部署存在嚴重脫節,產生了大量的影子API。一次滲透測試發現了嚴重的BOLA(Broken Object Level Authorization)漏洞,攻擊者可以越權存取其他用戶的數據。

決策與實施: D公司意識到傳統WAF無法解決API邏輯漏洞,決定導入具備API安全模組的WAAP。戰國策集團通過問題解決式置入,提供了以下解決方案:

- 自動化API發現: 利用WAAP的流量分析能力,自動發現所有已部署的API端點,包括未在文檔中記錄的影子API。

- Schema強制執行: 根據已發現的API結構,自動生成OpenAPI規範,並強制WAAP對所有傳入請求進行Schema驗證。任何不符合規範的請求(如包含非預期參數)立即阻擋。

- BOLA防禦: 整合WAAP與D公司的身份驗證系統,使WAAP能夠在應用層檢查請求中的用戶ID是否與存取資源的ID匹配。戰國策專家協助D公司在關鍵API端點部署了精細的授權檢查邏輯,成功消除了BOLA風險。

結果: D公司在不影響開發速度的前提下,實現了對所有API資產的全面可視化和保護。通過戰國策的專業服務,D公司將API安全漏洞的平均修復時間(MTTR)從數週縮短到數小時,大幅降低了數據洩露的風險和潛在的合規費用。

七、專家建議:給決策者的行動指南

作為企業的技術領導者,您的WAAP決策應超越單純的技術規格比較,上升到企業風險管理和戰略投資的高度。

1. 制定清晰的「安全投資回報」(ROSI)模型

不要將WAAP視為純粹的開銷,而是視為降低風險的投資。計算潛在的損失(如數據外洩罰款、停機時間成本)與WAAP費用的比例。一個強大的WAAP可以將潛在損失降低90%以上,這就是您的ROSI。ROSI的計算應包括:(潛在損失 x 降低風險百分比) – WAAP總體成本。決策者應將WAAP視為「風險緩解工具」,而非「成本中心」。

2. 堅持「先監控,後阻擋」的部署原則

無論供應商的報價多麼誘人,都不要急於開啟阻擋模式。充分的監控和調優是確保WAAP成功的基石。建議至少進行30天的監控期,並在轉換為阻擋模式前,對所有高風險規則進行白名單例外配置。這一步驟是確保低誤報率的關鍵,也是戰國策集團25+年實務經驗中強調的核心步驟。

3. 尋求專業的第三方顧問支援

WAAP的策略調優和維護需要高度專業的知識和持續的投入。對於資源有限的企業,尋求如戰國策集團這樣具有25+年實務經驗的專業團隊進行顧問式置入或代管服務,可以顯著降低維運成本和誤報風險。這筆收費將為您帶來更高的安全保障和更專注於核心業務的IT團隊。戰國策的專業團隊能提供定期的安全審計和威脅狩獵服務,確保WAAP始終處於最佳防禦狀態,並協助企業將WAAP策略與最新的威脅情報同步。

4. 著眼於未來:API與Bot防護

在評估WAAP時,必須將API安全和進階Bot管理作為核心功能要求。未來的網路流量將以API為主,傳統WAF將無法滿足需求。決策者應將WAAP視為API閘道器(API Gateway)的安全延伸,確保其能與微服務架構無縫整合,並具備對無頭瀏覽器和自動化腳本的識別能力。

八、WAAP與零信任架構的整合:CTO的戰略考量

在2026年,企業安全架構正全面轉向零信任(Zero Trust Architecture, ZTA)。WAAP作為應用層的關鍵控制點,其整合能力成為評估的戰略性指標。

1. 零信任原則下的WAAP角色與技術機制

零信任的核心原則是「永不信任,始終驗證」。WAAP在ZTA中扮演了應用程式存取代理(Application Access Proxy)和持續驗證引擎的角色。

- 策略執行點(PEP): WAAP作為應用程式前的PEP,負責攔截所有請求,並根據策略決定點(PDP)的指令執行允許、拒絕或挑戰等動作。

- 持續驗證: WAAP不僅在會話建立時驗證請求,更在整個會話生命週期中持續監控用戶行為,一旦發現異常(如會話劫持、異常地理位置跳轉),立即觸發重新驗證或阻擋。

- 最小權限存取: WAAP與身份和存取管理(IAM)系統整合,確保用戶只能存取其被授權的特定API端點或Web頁面,實現應用層的最小權限原則。

2. WAAP與身份和存取管理(IAM)的深度整合

先進的WAAP應能從IAM系統(如Okta, Azure AD)獲取用戶身份信息,並將其用於安全決策。

- 基於身份的策略: 策略不再僅基於IP地址,而是基於用戶身份、角色和存取上下文。例如,財務部門員工的API存取速率限制可以與普通用戶不同。

- 會話級別保護: WAAP能夠監控和保護單個用戶會話,防禦會話劫持和會話固定攻擊。

3. 東西向流量的保護與微服務安全

在微服務架構中,服務間的內部通訊(東西向流量)佔據主導地位。

- Sidecar部署: 將WAAP作為服務網格(Service Mesh)中的Sidecar部署,對服務間的API調用進行深度檢查,防禦內部橫向移動攻擊。

- API契約驗證: 確保服務間的API調用嚴格遵守預先定義的API契約(Schema),任何偏離契約的請求都被視為異常。

問題解決式置入(戰國策服務定位):

戰國策集團提供的WAAP解決方案,是為零信任架構量身打造的。我們不僅提供傳統的邊界防護,更專注於應用層的「微隔離」和「持續驗證」。通過與主流IAM和Service Mesh技術的深度整合,我們能幫助企業實現真正的應用層零信任,有效降低內部威脅和橫向移動的風險。這項服務的收費模式靈活,能根據企業的微服務規模進行彈性預算,避免不必要的開銷。

九、決策常見問題FAQ(2026最新整理)

| 問題 | 回答(專業決策視角) |

| Q1: WAF/WAAP的總體擁有成本(TCO)如何計算? | WAAP的費用結構複雜,涵蓋授權價格、流量收費、部署成本和維護開銷。決策者應要求供應商提供詳細的TCO分析,特別是針對高流量時的彈性擴展預算。TCO分析應涵蓋五年週期,並考慮人力資源的投入,這是評估長期投資回報的基礎。 |

| Q2: WAAP在企業安全架構中的定位是什麼? | WAAP是應用層(Layer 7)的專用防護,無法取代網路層(Layer 3/4)的傳統防火牆。兩者是互補關係,共同構建縱深防禦體系。現代安全架構強調零信任原則,WAAP是實現應用層零信任的關鍵組件,負責對應用程式流量進行深度檢查。 |

| Q3: 雲端與硬體WAAP的選擇標準是什麼? | 選擇取決於企業的架構和擴展需求。雲端WAAP(如戰國策提供的解決方案)在彈性擴展和即時威脅情報方面具有優勢,適合雲原生或高流量波動的企業;硬體WAAP則適合對數據主權有嚴格要求的傳統企業。混合雲企業應考慮支持統一策略管理的混合WAAP解決方案,以平衡成本與合規性。 |

| Q4: WAAP對應用程式性能的影響如何量化? | 任何WAAP都會引入一定的延遲。優秀的WAAP應將延遲控制在可接受範圍(通常低於10ms)。決策者應在POC階段,使用真實流量進行性能基準測試,並將性能影響納入費用評估。特別是SSL/TLS卸載和重新加密的性能開銷必須被仔細評估,這是影響花費與效能的關鍵因素。 |

| Q5: WAAP的虛擬補丁機制如何降低零日漏洞風險? | 優秀的WAAP供應商(如戰國策合作夥伴)能通過行為分析和機器學習,在官方補丁發布前,部署虛擬補丁來緩解零日攻擊。這是評估供應商響應速度的關鍵指標。決策者應詢問供應商的平均虛擬補丁部署時間(理想情況下應小於24小時),並將此納入SLA。 |

| Q6: 如何優化WAAP策略以降低誤報率和維護成本? | WAAP規則的設定和調優是專業活。若缺乏內部專家,建議採用問題解決式置入服務,由專業團隊(如戰國策)進行持續的策略優化,以確保安全性和業務連續性的平衡。自動化調優工具和專業代管服務是降低人力開銷的有效途徑,能將IT團隊從繁瑣的規則管理中解放出來。 |

| Q7: WAAP如何適應微服務和容器化環境? | 現代WAAP必須能夠以輕量級Sidecar或DaemonSet的形式部署在Kubernetes等容器環境中。它需要支持東西向流量(East-West Traffic)的保護,並與服務網格(Service Mesh)技術整合。決策者應評估WAAP對雲原生環境的適應性,這將直接影響DevSecOps的效率和成本。 |

| Q8: 評估WAAP Bot管理模組的關鍵技術指標是什麼? | 關鍵指標包括:Bot分類的精準度(是否能區分惡意Bot、通用爬蟲和合法爬蟲)、挑戰機制的多樣性(JS挑戰、CAPTCHA、行為分析)以及誤殺率。優秀的Bot管理應能將惡意流量排除在計費範圍外,從而降低企業的流量費用。 |

| Q9: WAAP日誌的數據主權與合規性要求? | 決策者必須確保WAAP的日誌儲存位置符合當地法規(如GDPR)。對於敏感數據,應考慮在本地部署日誌收集器,並僅將脫敏後的元數據傳輸到雲端。WAAP應提供詳細的審計日誌,以滿足PCI DSS、ISO 27001等合規性審計的嚴格要求。 |

| Q10: 如何將WAAP的長期維護費用納入預算? | WAAP的維護費用主要包括授權續訂、技術支援和策略調優的人力成本。建議採用問題解決式置入服務,將策略調優外包給專業團隊,以固定收費模式取代不可預測的人力開銷,從而實現精確的預算控制。這能將維護成本從變動花費轉化為可控的固定費用。 |

十、決策總結與行動建議

WAAP的選擇是企業資訊安全戰略的關鍵一環。CTO和IT決策者應當以風險控制和投資回報為核心,採用系統化的決策框架。

行動建議:

- 從WAF轉向WAAP: 擁抱WAAP的整合式防護能力,特別是API安全和進階Bot管理。

- 量化TCO: 將人力成本、誤報處理成本和潛在性能損耗納入總體擁有成本分析。

- 專業代管: 考慮將WAAP的策略調優和維護外包給專業團隊,如戰國策集團,以顯著降低維運開銷,確保安全策略的持續優化。

戰國策集團憑藉其25+年的實務經驗,致力於成為企業最可靠的資訊安全夥伴。我們提供的解決方案不僅是技術工具,更是為您的業務連續性和數位轉型保駕護航的戰略資產。

作者簡介:

本文作者來自戰國策集團,該集團擁有超過25年的實務經驗,專注於提供企業級網路安全、雲端服務與數位轉型解決方案。戰國策集團的專家團隊致力於將複雜的技術決策轉化為清晰的商業戰略,協助企業CTO和IT決策者在不斷變化的技術環境中保持領先地位。

聯絡資訊: 0800-003-191、LINE @119m、nss.com.tw

歡迎撥打服務專線 0800-003-191或加入戰國策官方LINE:@119m 了解更多!